1.请求方式

可以看到此处HTTP请求方式为GET,改为CTF**B后可以得到flag

将抓到的包send to repeter发现GET,改为CTF**B后go,没有得到flag,再将其改为CTFHUB,成功得到flag,如下图

2.302跳转

点击超链接give me flag抓包

可以发现一个302状态码的网址,此为跳转网址的状态码,查看response成功得到flag

3.Cookie

可以看到only admin can get flag 进行抓包

发现此处admin=0结合题目所给信息,将admin改为1即可得到flag

4.响应包源代码

题目为响应包源代码,于是F12打开查看器,可以发现ctfhub就藏在body体后

5.基础认证

可见此处只有输入正确的用户名和密码即可得到flag,用户名根据信息提示即为admin而题目附件是一个字典,想到爆破,先抓到包发现有如下特征

在Authorization字段,后面的密文采用base64加密,可以发现只有后半段不同。于是通过decode猜解结构

发现为admin:xxxxxx,以下进入instruder进行破解,首先标记范围(add)

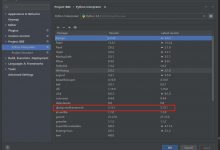

选中custom iterator模式

根据结构依次设置字段

此处将下载的字典load

此处将下载的字典load

选择base64编码方式

点击start attack进行爆破

可以看到此出有%3为url编码,对结果有影响需要将url编码取消

取消后再次进行爆破

可以发现此时按照length排序出现了394长度的请求,打开其响应,得到flag

爱站程序员基地

爱站程序员基地