问题描述

Azure应用程序网关设置 set_Cookie=key=value; SameSite=Strict; HTTPOnly,AzureAD 登录使用cookie时使用不了。

分析过程

重写网关的set-cookie属性时,会删除其他的set-cookie属性,所以如果重写该Cookie的话可能会删除原来网站响应返回的cookie,可以参考:https://docs.azure.cn/zh-cn/application-gateway/rewrite-http-headers-url#limitations

限制

|

在AAD的文档文档中,指明了AAD只支持 samesite=none 的这种设置,如果要将samesite值设为lax或者strict,那么AAD验证时无法通过的,可以参考:https://docs.azure.cn/zh-cn/active-directory/develop/howto-handle-samesite-cookie-changes-chrome-browser?tabs=java

什么是 SameSite?SameSite 是一个属性,可在 HTTP Cookie 中设置该属性,以防止 Web 应用程序遭受跨站点请求伪造 (CSRF) 攻击:

默认情况下,不会在浏览器中设置 SameSite 值,正因如此,在请求中发送的 Cookie 没有限制。 应用程序需要根据要求设置Lax或Strict来启用 CSRF 保护。 |

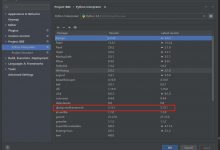

PS: 最后的临时解决方案为:不在应用程序网关(Application Gateway)中重写Cookie,而是把 set-cookie=key=value;SameSite=Strict;HTTPOnly 设置在Nginx:

爱站程序员基地

爱站程序员基地