上传关

前言:这三关均为前端的绕过,可以直接阅读绕过,没有必要利用插件屏蔽js,要不然第三关会出现问题.

题目描述:

请上传一张jpg格式的图片

只能上传jpg格式的图片哦~!

页面提示:

对于上传的漏洞,我最喜欢的就是按照题目要求先乖乖的上传东西,然后在修改相关的东西来绕过 ps:脸上笑嘻嘻,心里mmp

ps:脸上笑嘻嘻,心里mmp

第一关

通关地址

尝试修改后缀 还有一种更简单的手段,直接禁用JS也行

还有一种更简单的手段,直接禁用JS也行

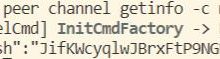

第二关

通关地址

第二关也是这样操作,直接修改后缀 这次直接禁用JS不行,后端还会对文件类型进行验证,还是在原来的代码上修改才能绕过

这次直接禁用JS不行,后端还会对文件类型进行验证,还是在原来的代码上修改才能绕过

第三关

还是按要求上传,发现修改后缀不管用,没有思路去看看源码

<script>function check(){var filename=document.getElementById(\"file\");var str=filename.value.split(\".\");var ext=str[1];if(ext===\'jpg\'){return true;}else{alert(\"请上传一张JPG格式的图片!\");return false;}return false;}</script>

发现要jpg在以\”.\”分割出来的数组的第二个才行,于是还是修改后缀 这次禁用JS后会发现得不到flag,不是文件类型的问题,具体的我也不知道(欢迎指教)

这次禁用JS后会发现得不到flag,不是文件类型的问题,具体的我也不知道(欢迎指教)

总结

上传漏洞如果前端绕过,都是可以绕过的,还有就是不要轻易禁用JS不然可能会得不到想要的结果.还有单单是上传还不够要知道具体的路径才能够getshell,这些题目加深了我对于上传漏洞的理解

爱站程序员基地

爱站程序员基地