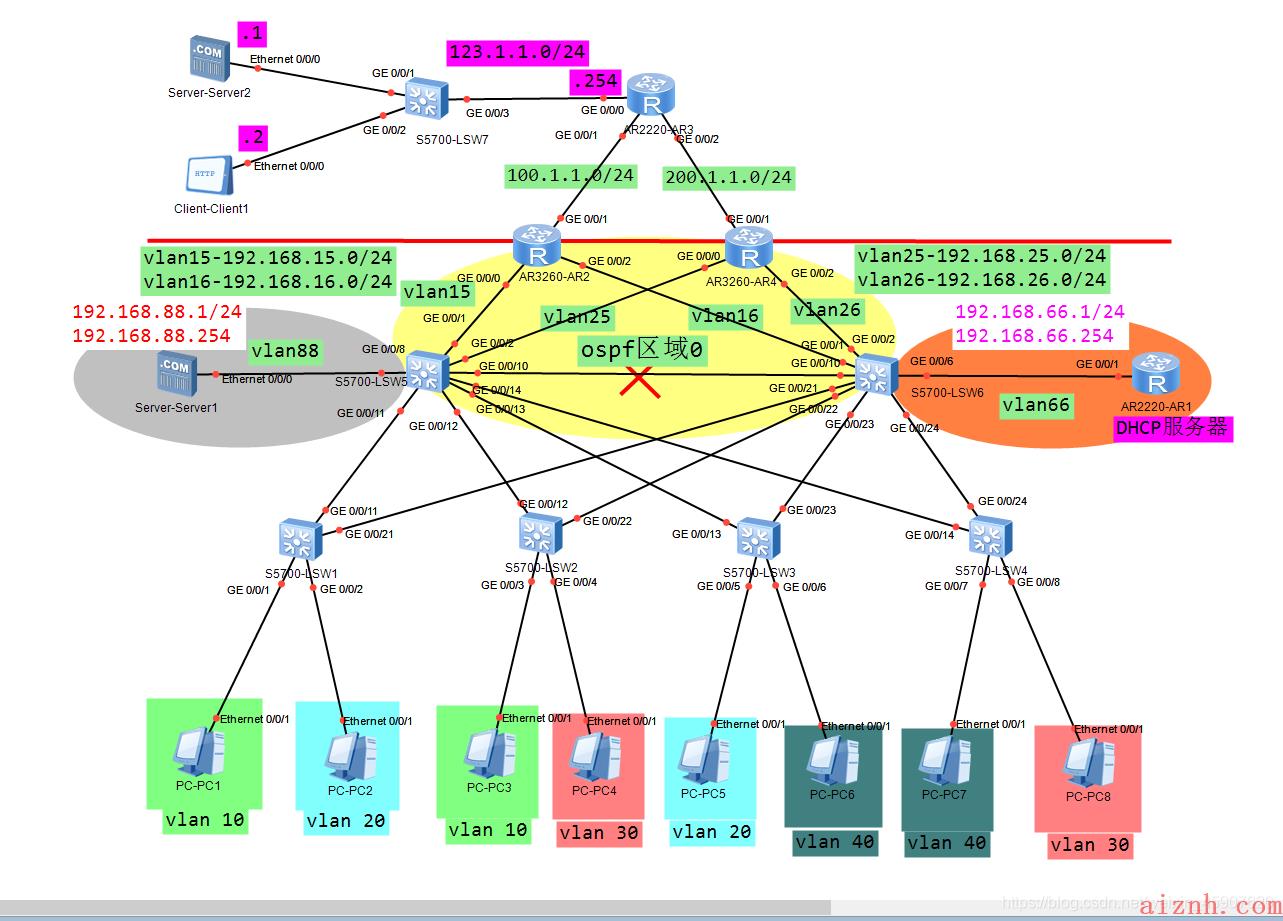

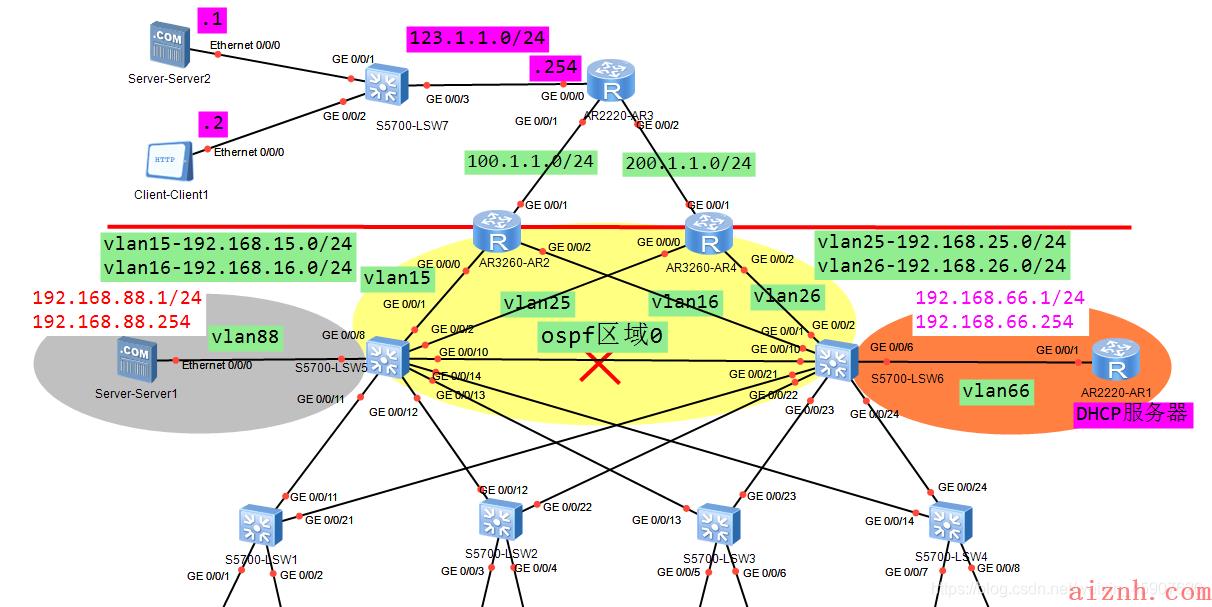

接上次发布的配置:

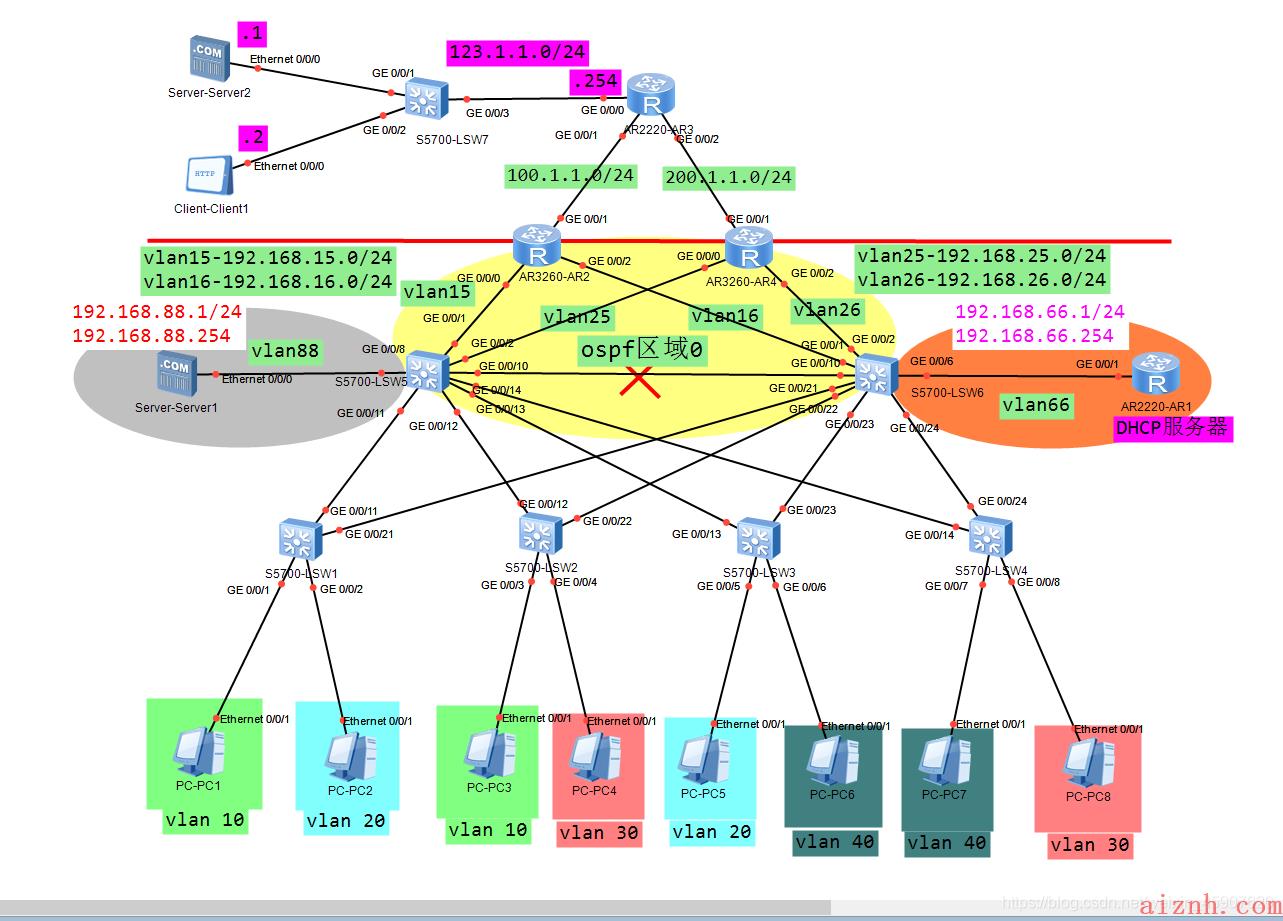

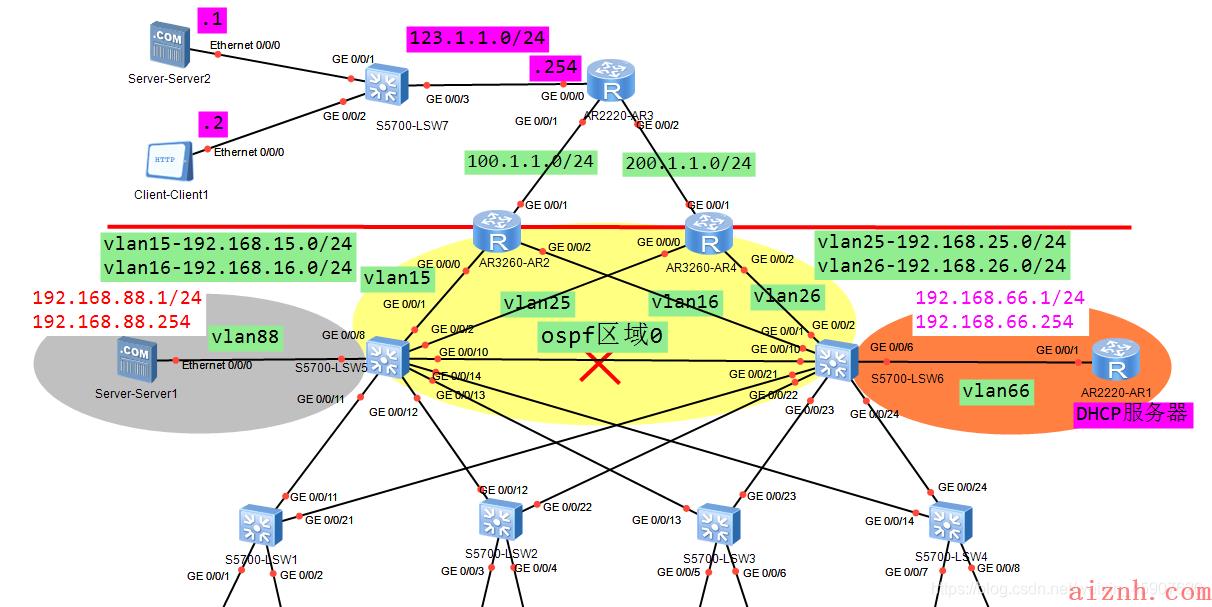

实现内部核心层网络的通信和流量要求。

建立ospf区域来管理内部的路由,要求4个部门分别处于不同的区域

AR2

undo terminal monitorsystem-viewsysname AR2interface gig0/0/1ip address 100.1.1.1 24interface gig0/0/0ip address 192.168.15.1 24interface gig0/0/2ip address 192.168.16.1 24quitip route-static 0.0.0.0 0.0.0.0 100.1.1.3ospf 1 router-id 1.1.1.1area 0network 192.168.15.0 0.0.0.255network 192.168.16.0 0.0.0.255quitdefault-route-advertisequit

SW5

ospf 1 router-id 5.5.5.5area 0network 192.168.15.0 0.0.0.255quitarea 10network 192.168.10.0 0.0.0.255quitarea 20network 192.168.20.0 0.0.0.255quitarea 30network 192.168.30.0 0.0.0.255quitarea 40network 192.168.40.0 0.0.0.255quitarea 88network 192.168.88.0 0.0.0.255quitquit

SW6

ospf 1 router-id 6.6.6.6area 0network 192.168.16.0 0.0.0.255quitarea 10network 192.168.10.0 0.0.0.255quitarea 20network 192.168.20.0 0.0.0.255quitarea 30network 192.168.30.0 0.0.0.255quitarea 40network 192.168.40.0 0.0.0.255quitarea 66network 192.168.66.0 0.0.0.255quitquit

AR3

undo terminal monitorsystem-viewsysname AR3interface gi0/0/1ip address 100.1.1.3 24quit

此时,再去查看 SW5/6 ,就能看到 OSPF 默认路由。

如果SW5连接R2的线路故障,会出现什么问题,有哪几个解决方案?

如果SW6连接R2的线路故障,会出现什么问题,有哪几个解决方案?

如果SW5与R2断开:

那么SW5就无法学习默认路由,所以VLAN10/20的主机访问外网时,就会受到影响。因为 SW5 是 vlan10/20 的主网关。

解决方案1:即在SW5上配置 VRRP 链路跟踪

SW5:

interface vlanif 10vrrp vrid 10 track interface gi0/0/1 reduced 110quitinterface vlanif 20vrrp vrid 20 track interface gi0/0/1 reduced 110quit

[扩展】如果该问题发生在 SW6 上,那么解决办法类似:

SW6:

interface vlanif 30vrrp vrid 30 track interface gi0/0/1 reduced 110quitinterface vlanif 40vrrp vrid 40 track interface gi0/0/1 reduced 110quit

解决方案2:即在 SW5/6 之间,建立一个新的网段,然后建立 OSPF 邻接关系。

SW5:

vlan 56quitinterface vlanif 56ip address 192.168.56.5 24quitospf 1area 0network 192.168.56.0 0.0.0.255quitquit

SW6:

vlan 56quitinterface vlanif 56ip address 192.168.56.6 24quitospf 1area 0network 192.168.56.0 0.0.0.255quitquit

SW1/2/3/4:

vlan 56quit

需要实现内网中的PC(除了vlan40)可以ping通 Server2(123.1.1.1/24)

因为外网是模拟,所以呀进行模拟配置。

AR3:

undo terminal monitorsystem-viewinterface gi0/0/0ip address 123.1.1.254 24quit

SW10:

undo terminal monitorsystem-viewsysname SW10port-group group-member gi0/0/1 to gi0/0/3port link-type accessport default vlan 1quit

Server2:

123.1.1.1255.255.255.0123.1.1.254

Client2:

123.1.1.2255.255.255.0123.1.1.254

AR2:配置公司边界设备的 NAT (EasyIP)

undo terminal monitorsystem-viewacl 2000rule 10 deny source 192.168.40.0 0.0.0.255rule 20 permit source anyinterface gi0/0/1nat outbound 2000

经过上述配置之后,内网PC可以正常访问外部服务器 server 2 。

AR2:

需求1:为了实现外网设备 Client1 访问内网的 Web 服务器 (server1),我们在边界设备上配置 NAT Server 。【需要额外购买公网IP地址】

interface gi0/0/1nat server protocol tcp global 100.1.1.11 80 inside 192.168.88.1 80quit

需求2:配置 NAT server ,实现外网设备 SW10(123.1.1.10/24) 可以远程登录内网设备

SW1(192.168.199.1/24),用户名/密码:HuaWei/HCIE

SW2(192.168.199.2/24),用户名/密码:HuaWei/HCIE

SW3(192.168.199.3/24),用户名/密码:HuaWei/HCIE

SW4(192.168.199.4/24),用户名/密码:HuaWei/HCIE

并且,外网登陆时,使用的公网IP地址是:100.1.1.11 。

@配置外网设备SW10

interface vlanif 1ip address 123.1.1.10 24quitip route-static 0.0.0.0 0 123.1.1.254

@配置边界设备(AR2)上的 nat server

interface gi0/0/1nat server protocol tcp global 100.1.1.11 2001 inside 192.168.199.1 23nat server protocol tcp global 100.1.1.11 2002 inside 192.168.199.2 23nat server protocol tcp global 100.1.1.11 2003 inside 192.168.199.3 23nat server protocol tcp global 100.1.1.11 2004 inside 192.168.199.4 23quit

为了让 R1 获得 VLAN 199 网段的路由,我们在 SW5/6 上配置并宣告 VLAN 199

SW5:

vlan 199quitinterface vlanif 199ip address 192.168.199.251 24quitospf 1area 199network 192.168.199.0 0.0.0.255quitquit

SW6:

vlan 199quitinterface vlanif 199ip address 192.168.199.252 24quitospf 1area 199network 192.168.199.0 0.0.0.255quitquit

为了能够让外部设备远程登陆 SW1/2/3/4 ,所以为它们配置地址和 telnet 服务。

SW1:

vlan 199quitinterface vlanif 199ip address 192.168.199.1 24quituser-interface vty 0 4authentication-mode aaaquitaaalocal-user HuaWei password cipher HCIElocal-user HuaWei service-type telnetquit

SW2

vlan 199quitinterface vlanif 199ip address 192.168.199.2 24quituser-interface vty 0 4authentication-mode aaaquitaaalocal-user HuaWei password cipher HCIElocal-user HuaWei service-type telnetquit

SW3

vlan 199quitinterface vlanif 199ip address 192.168.199.3 24quituser-interface vty 0 4authentication-mode aaaquitaaalocal-user HuaWei password cipher HCIElocal-user HuaWei service-type telnetquit

SW4

vlan 199quitinterface vlanif 199ip address 192.168.199.4 24quituser-interface vty 0 4authentication-mode aaaquitaaalocal-user HuaWei password cipher HCIElocal-user HuaWei service-type telnetquit

此时:

外网的 telnet 请求可以发送到内网的 SW1/2/3/4 ,

但是:SW1/2/3/4 没有办法给 SW10 返回一个数据包,

因为:SW1/2/3/4 没有去往 SW10所在的外网的路由条目;

所以,我们需要为 VLAN 199 创建一个网关,并且为了更加的可靠和冗余,

我们建议为 VLAN 199 部署 VRRP ,并且 SW5 是主网关,SW6是备份网关。

虚拟网关IP地址是: 192.168.199.254

SW5:

interface vlanif 199vrrp vrid 199 virtual-ip 192.168.199.254vrrp vrid 199 priority 200quitSW6:interface vlanif 199vrrp vrid 199 virtual-ip 192.168.199.254vrrp vrid 199 priority 150quit

SW1/2/3/4 添加一个静态的默认路由,下一跳IP地址为 192.168.199.254

ip route-static 0.0.0.0 0 192.168.199.254

测试:

telnet 100.1.1.11 2001 —-> 应该访问到 SW1 ;

但是,经过上述的配置后,测试是不成功的。

因为:

边界设备(R2)在将外网的流量通过 nat server 转发到内网的时,要求数据包进入到内网,和从内网发送到外网时,所使用的转发端口得是相同的。如果不相同,就直接将数据包丢弃,导致“外网访问内网失败”。

所以:

我们在 R2上连接 SW6 的接口上(gi0/0/2),修改 OSPF 的 cost 为 2 .从而确保R2去往 vlan 199 网段时,下一跳肯定为 SW5 。【因为 SW5 是 vlan 199 的 主网关,所以SW1/2/3/4返回数据包时】【肯定走 SW5 。所以我们通过上述的方法,确保R2进入 vlan 199 】【使用的下一跳也是 SW5 】

配置命令如下:

AR2:—> 连接 SW6 的接口上

interface gi0/0/2ospf cost 2

爱站程序员基地

爱站程序员基地